0x00 前言

GitHub是一个免费开源的网站,是每个程序员最喜欢发布代码,分享技术的地方,这就导致了一个问题,程序员上传的代码中可能包含了项目中的敏感信息,比如数据库的链接地址和账号密码等。今天来给大家介绍4款发现GitHub中泄露的敏感信息的工具,并将它们做个对比。

0x01 gitrob

1.1 简介

Gitrob是一个帮助查找推送到Github上的公共存储库的潜在敏感文件的工具。Gitrob将属于用户或组织的存储库克隆到可配置的深度,并遍历提交历史记录并标记与潜在敏感文件的签名匹配的文件。调查结果将通过网络界面呈现,以便于浏览和分析。Ruby开发,支持通过postgresql数据库

github地址:传送门

下载地址:传送门

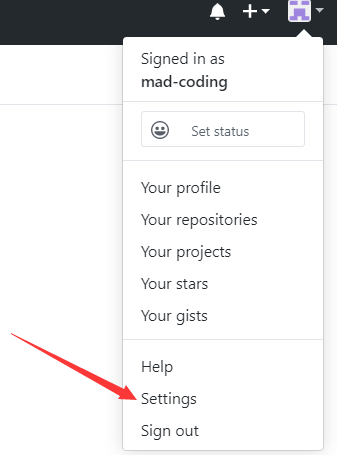

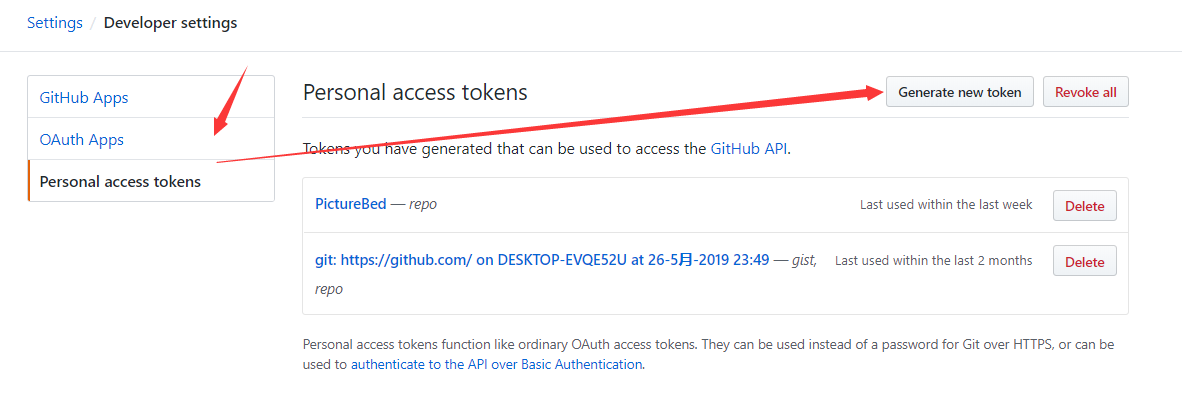

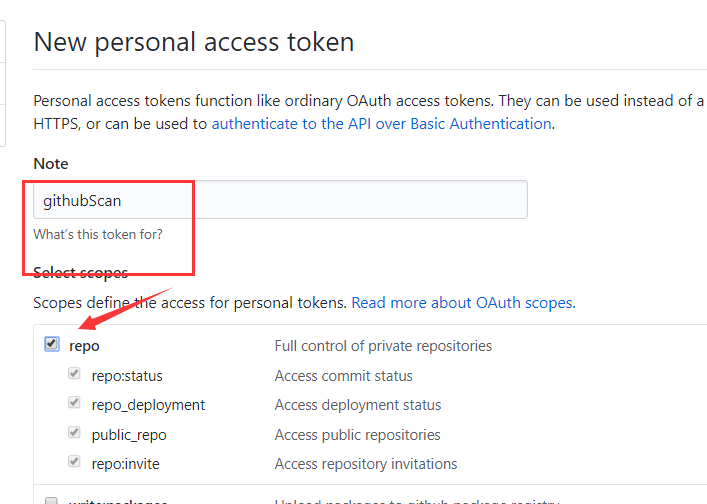

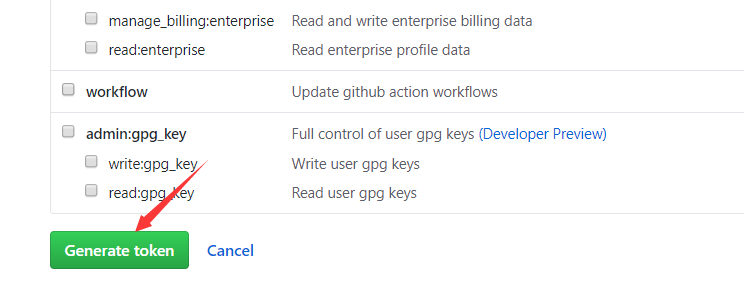

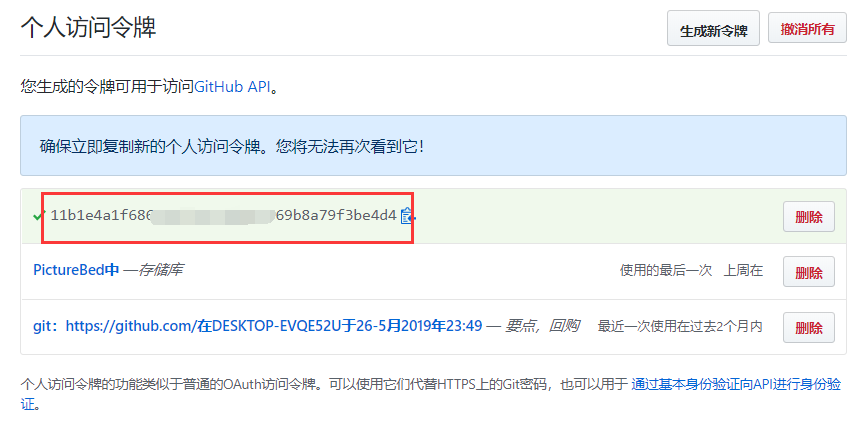

1.2 生成GitHub token

记住这个令牌,它只出现一次。

1.3 使用

1.3.1 快速使用

语法:

gitrob [options] target [target2] … [targetN]

参数:

1 | -bind-address string |

1.3.2 将会话保存到文件

默认情况下,gitrob会将其状态存储在内存中进行评估。这意味着当Gitrob关闭时,评估结果将丢失。您可以使用以下-save选项将会话保存到文件:

1 | gitrob -save ~/gitrob-session.json acmecorp |

Gitrob会将所有收集的信息保存为指定的文件路径,作为特殊的JSON文档。可以再次加载该文件以便在其他时间点进行浏览,与其他分析人员共享或解析以与其他工具和系统进行自定义集成。

1.3.3 从文件加载会话

存储在文件中的会话可以使用以下-load选项加载:

1 | gitrob -load ~/gitrob-session.json |

Gitrob将启动其Web界面并提供结果进行分析。

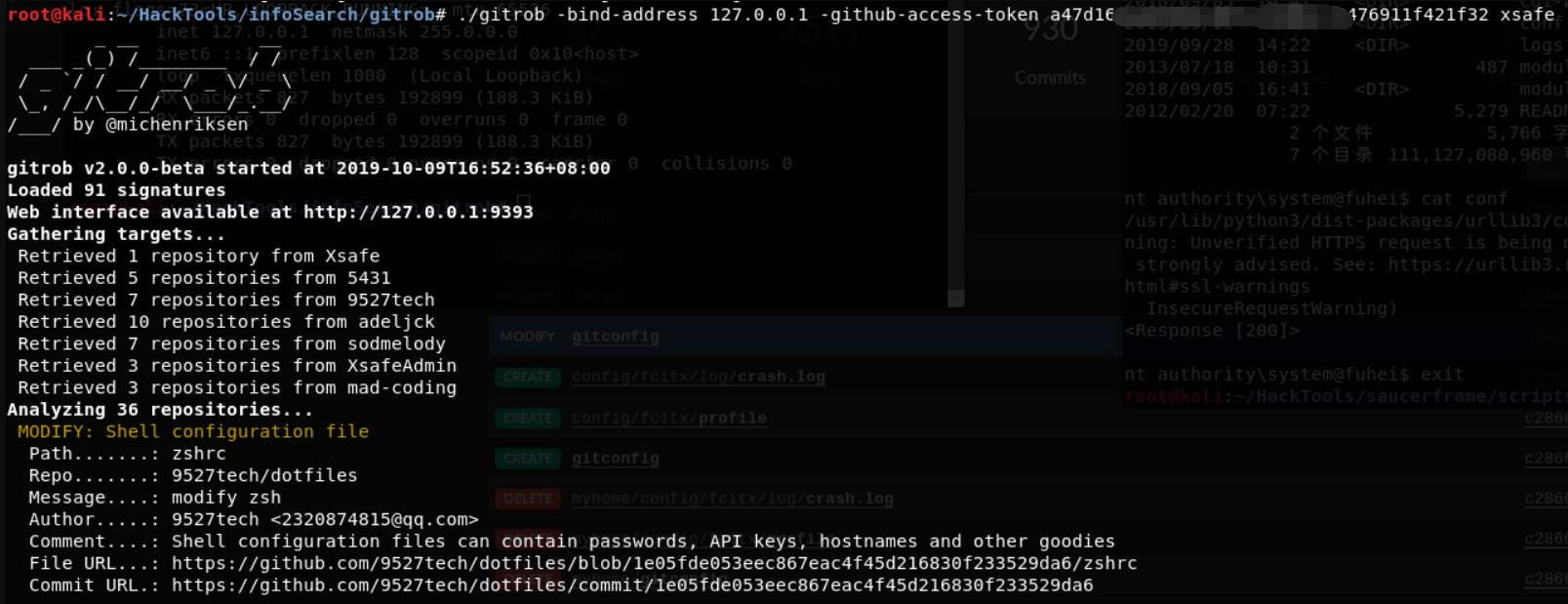

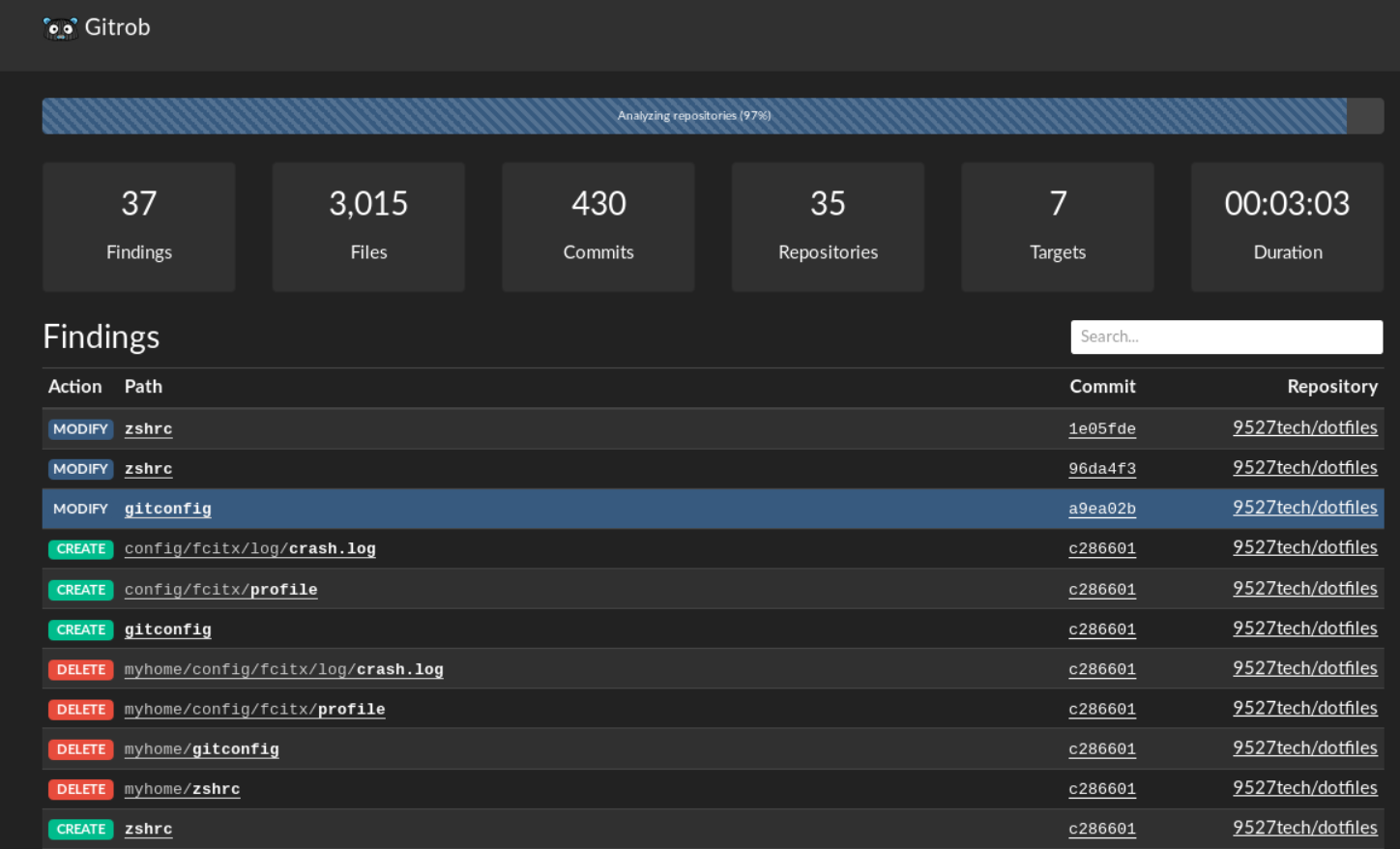

1.3.4 案例分享

Windows下使用:

1 | gitrob.exe -bind-address 127.0.0.1 -github-access-token GitHubtoken值 个人的库 |

Linux下使用:

1 | ./gitrob -bind-address 127.0.0.1 -github-access-token GitHubtoken值 xsafe |

在浏览器中输入http://127.0.0.1:9393查看分析结果

1.4 总结

开始捣鼓这个的时候,看了官方文档愣是半天没有看懂,因为还需要编译,然后在网上搜集了一些文章看到有直接下载编译好的,有Linux,MAC OS ,Windows 3个版本的。最DT的是,下载下来还不知道用,然后自己摸索,得出了这篇教程。

PS:github token 后面的是GitHub的个人账户或者组织账户,该软件只是对某个账户下的文件进行分析,而不是对GitHub所有的文件查找敏感信息,一开始我以后是搜索关键字就可以从整个GitHub中搜索敏感信息的。结果~

0x02 weakfilescan

weakfilescan

Python开发,多线程,猪猪侠开发中文注释,个性化定制,需要beautifulsoup4

用于渗透人员在对网站进行网站渗透时查找敏感文件(配置文件、临时文件)、敏感目录,会首先爬取目标站点的三层目录资源,生成目录FUZZ和文件FUZZ

https://github.com/ring04h/weakfilescan

0x03 GitPrey

GitPrey

Python开发,国人开发中文支持,用于企业搜索关键词,及时发现潜在的敏感信息,需要登录

https://github.com/repoog/GitPrey

0x04 GitMiner

GitMiner

Python开发,功能简单

https://github.com/UnkL4b/GitMiner

0x05 Hawkeye

https://github.com/0xbug/Hawkeye

0x05 参考链接

https://www.cnblogs.com/sch01ar/p/7625607.html

https://www.helplib.com/GitHub/article_119072

###